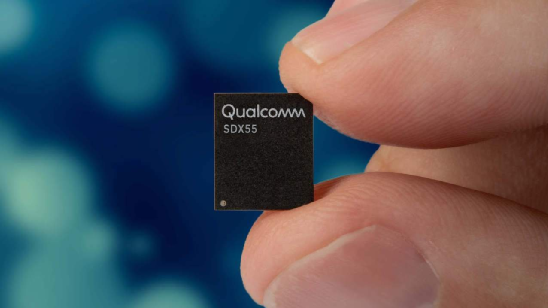

最近,高通被曝芯片漏洞,可能会影响全球30%的安卓手机,包括谷歌 Pixel、LG 手机、一加手机、三星的旗舰 Galaxy 系列和小米手机等。漏洞藏于5G调制解调器中,黑客通过向手机发送传统SMS短信,向其中注入恶意代码来远程控制设备。

怕什么来什么!

几日前,苹果最安全的系统macOS被攻击了几个月才修复漏洞;

安卓那边也不消停:一个新的高通芯片漏洞可能会影响全球 30% 的 Android 手机。

据报道,高通公司的5G调制解调器存在一个非常严重的缺陷,可以通过Android加以利用,从而可能使成千上万的用户面临风险。

制造商和网络运营商一直在努力推动5G技术发展,但现在看来,为用户启用该技术的最关键硬件可能也会使它们面临风险。

黑客使用Android注入恶意代码,将活动隐藏在调制解调器

高通公司的MSM是用于连接2G,3G,4G和5G系统的一系列芯片。

以色列Internet 安全解决方案供应商Check Point发现了高通的Mobile Station Modem(MSM)以及Android通过Qualcomm MSM Interface(QMI)与MSM进行通信的能力中的缺陷。

攻击者可以使用Android本身来注入恶意代码,而应用程序可以使用此漏洞将其活动隐藏在调制解调器中,并有效地使其对Android用于检测恶意活动的安全功能不可见。

一旦攻击者可以访问,他们就可以查看用户的SMS历史记录,呼叫历史记录,甚至可以收听实时对话。黑客还可以利用此漏洞来解锁设备的SIM卡。

Check Point 发言人Ekram Ahmed表示,从本质上讲,攻击者可以利用这个漏洞,通过恶意的或木马化的安卓应用程序(APP),远程攻击移动设备。

他说:「假设一个恶意应用程序在手机上运行,它可以利用这个漏洞将自己‘隐藏’在调制解调器芯片中,使其在目前手机上的所有安全措施中不可见。」

可能影响全球30%的Android手机

Check Point指出,高通确认了此问题,将其定义为高度漏洞,并将其记录为 CVE-2020-11292。Bleeping Computer指出,高通于2020年12月向供应商提供了安全补丁程序,尽管它似乎尚未成为每月的Android安全补丁程序。

该漏洞的影响可能是深远的:MSM 自移动互联网前 2G 时代的移动设备开始使用,根据 Check Point 的数据,QMI 在全球大约 30% 的手机中使用,包括谷歌 Pixel、LG 手机、一加手机、三星的旗舰 Galaxy 系列和小米手机。

小tips

以下是一些基于Check Point的建议以确保设备安全的提示:

-

始终运行最新版本的操作系统,以保护您的设备免受漏洞和攻击。

-

始终从官方应用程序商店或其他可信来源安装应用程序。

-

为了减少敏感数据丢失的可能性,所有设备都应启用远程擦除。

-

在所有设备上安装防病毒软件,例如CIRA Canadian Shield。

好在,高通公司已经发布了一个修复方案,但是补丁的推出速度会很慢。

Check Point也建议,用户应定时检查手机的安全更新,并确保升级至最新版本。至于具体有哪些安卓设备收到了相关补丁、设备已修复、哪些还未修复,预计在 6 月公布的 安卓安全公告会予以公开。

最后,考虑到许多 Android 智能机厂商只给手机提供了 2 年的大版本更新,预计许多入门级设备可能无法快速获得这一补丁、甚至根本就不再有安全更新。

实际上,高通公司的芯片以前就有缺陷。

例如,Check Point 在去年的 DEF CON 上披露了高通公司骁龙移动芯片组的六个严重缺陷,它们影响了 40% 正在使用的安卓手机,并使手机受到拒绝服务和权限升级的攻击。

参考资料:

https://www.slashgear.com/qualcomm-snapdragon-5g-modem-flaw-puts-android-users-at-risk-06671861/

https://gamersgrade.com/snapdragon-chip-flaw-puts-android-users-in-risk-of-data-theft/